黑客使用伪造的Windows错误日志来隐藏恶意负载?

黑客一直在使用伪造的错误日志来存储伪装成十六进制值的ASCII字符,这些字符会解码为旨在为基于脚本的攻击奠定基础的恶意有效负载。 这个技巧是中间PowerShell命令更长链的一部分,该命令最终提供用于侦察目的的脚本。

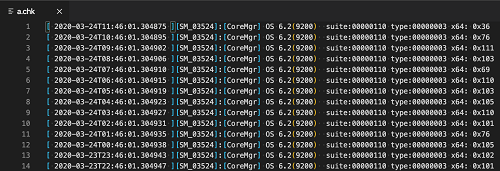

MSP威胁检测提供程序HuntressLabs发现了一种攻击情形,即在目标计算机上具有持久性的威胁参与者尝试运行一种不寻常的技巧来继续其攻击程序。 攻击者已经可以访问目标系统并获得持久性。从这个位置开始,他们使用了一个名为“a.chk”的文件,该文件模仿了应用程序的Windows错误日志。最后一列显示了似乎是十六进制的值。

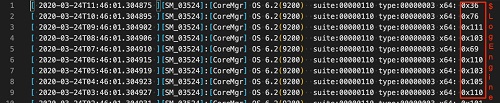

但是,这些是ASCII字符的十进制表示形式。解码后,他们将制作一个脚本,与命令和控制服务器联系以进行下一步攻击。 HuntressLabsThreatOps副总裁JohnFerrell在今天的一份报告中说,粗略浏览模拟日志文件可能不会产生任何标记,因为该数据包括时间戳和Windows内部版本号的引用。

乍一看,它看起来像是某些应用程序的日志。它带有时间戳,并包含对OS6.2的引用,Windows8和WindowServer2012的内部版本号”-JohnFerrell 仔细检查就会发现演员使用的技巧来提取相关的数据块(数字字符)并构建编码的有效载荷。在下面,您可以看到数字如何转换为文本以形成脚本。

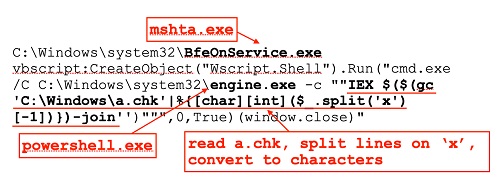

费雷尔(Ferrell)解释说,有效载荷是通过计划任务获得的,该任务模拟了主机上的合法任务(只是一个字母有所不同)并共享其描述。涉及两个可执行文件,它们都被重命名为合法文件的副本,以显得无害。 使用合法的文件名 一个名为“BfeOnService.exe”,是“mshta.exe”的副本,该文件执行MicrosoftHTML应用程序(HTA),该MicrosoftHTML应用程序(HTA)被滥用以部署恶意HTA文件。

在这种情况下,它将执行VBScript以启动PowerShell并在其中运行命令。 另一个名为“engine.exe”,是“powershell.exe”的副本。其目的是提取伪日志中的ASCII码并将其转换以获得有效负载。它们的工作方式如下:

Ferrell指出,以此方式解码的脚本将内存补丁应用于反恶意软件扫描接口(AMSI)来绕过它。AMSI帮助防病毒程序检测基于脚本的攻击。 执行第二个充当下载程序的命令,以检索具有相同功能的另一个PowerShell命令。链的末尾是一个有效负载,可收集有关受感染系统的信息。

目前尚不清楚攻击者的目标,但是最后一个脚本收集有关已安装的浏览器,常规和特定的税收准备和安全产品(Lacerte,ProSeries,Kaspersky,Comodo,Defender)和销售点软件的详细信息。 尽管这远非复杂的攻击,但它表明网络犯罪分子将探索所有途径以在目标网络上立足,并以创造性的方式发展其攻击,这在某些情况下可能会奏效。

版权声明:本站文章来源标注为YINGSOO的内容版权均为本站所有,欢迎引用、转载,请保持原文完整并注明来源及原文链接。禁止复制或仿造本网站,禁止在非www.yingsoo.com所属的服务器上建立镜像,否则将依法追究法律责任。本站部分内容来源于网友推荐、互联网收集整理而来,仅供学习参考,不代表本站立场,如有内容涉嫌侵权,请联系alex-e#qq.com处理。

关注官方微信

关注官方微信